Vamos a realizar una práctica de detección de paquetes ICMP (Ping) que circulen por nuestra Intranet con Snort.

El primer paso es configurar el archivo de configuración de Snort con la IP y mascara de la red que queremos proteger.

root@kali: # nano /etc/snort/snort.confA continuación vamos a personalizar una RULE para detectar pings dentro de nuestra red Interna:

abrir el archivo siguente con el editor nano:

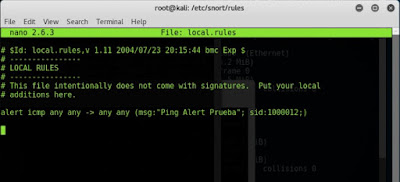

root@kali: # nano /etc/snort/rules

Introducimos los valores de la imàgen superior, "alert" será la alerta a definir, "ICMP" el protocolo, "any any -> any any" significa cualquier IP/puerto de origen o destino "msg" el mensaje que saldrá en pantalla (o archivo generado) "sid" la clasificación.

ahora ejecutamos snort con la siguente orden:

root@kali: # snort -A console -i eth0 -c /etc/snort/snort.conf

En este caso práctico usamos la salida -A console para visualizar los resultados directamente por consola, pero si quisieramos guardar los resultados en un archivo deberiamos escribir:

root@kali: # snort -l ./log -b -c /etc/snort/snort.conf

Dónde "-l ./log" es para indicarle a snort que cree un archivo tipo log en la carpeta log, "-b" es para procesar a nivel de bits y así ahorrar tiempo de análisis a Snort, y "-c" es para aplicar la configuración guardada en el archivo snort.conf.

Prueba: vamos a usmear la red haciendo ping a algún disponsitivo de la red interna:

Snort detecta esta actividad y la revela via consola o via log:

Resultado por consola:

Resultado por archivo log:

root@kali: # cat alert | less

en el directorio /log se generan dos archivos el alert (imagen superior) y snort.log.xxxx que es el volcado completo para analizar posteriormente.

Para salir de Snort, pulsar Control + C.

Una ventaja del guardado en log en un servidor es que es posible trabajarlo en un sistema SIEM.

+info: https://upcloud.com/community/tutorials/installing-snort-on-centos/

ResponderEliminar