La idea principal es conseguir utilizar un smarphone o tablet como pantalla/teclado sin necesidad de cables, teclados o monitores externos, para ello vamos a pincharle al USB de la Raspberry una tarjeta de red WIFI la cual configurarremos en modo AD-HOC que es lo que permitirá conectarnos directamente desde nuesto smarphone o tablet sin pasar por ningún AP.

1- Primer paso:

Pinchar al puerto USB de la Raspberry una tarjeta de red WIFI, en mi caso escojo el TP-LINK modelo TL-WN321G e inicio la máquina.

2- Segundo paso:

Configurar el archivo

/etc/network/interfaces de la Raspberry

con la siguiente información:

#wlan0 (deshabilitar wlan0 que viene por defecto en la raspy para evitar conflictos mac address)

manual wlan0

ifdown wlan0

#ad-hoc:

allow-hotplug wlan1 (para que se inicie al arranque del sistema)

auto wlan1

iface wlan1 inet static (configuramos una dirección IP estática)

address 10.1.1.1

netmask 255.255.255.252 (diferente segmento de red que los demas elementos de red)

network 10.1.1.0

wireless-channel 8 (frecuencia más despejada)

wireless-essid mi_red (indicamos el nombre de la red)

wireless-mode ad-hoc (indicamos el modo AD-HOC)

wireless-key 1234567890 (clave WEP ¡no segura!)

Reiniciar la Raspberry y desde el Smartphone o Tablet enlazar a esta red

"mi_red" desde el panel de conexiones WIFI.

3- Tercer paso:

Descargar la App

vSSH al smartphone o tablet, y después introducir la siguiente información de conexión remota:

Hostname: 10.1.1.1 (IP de la Raspberry)

Username: root

password: ******** (Pasword de la Raspberry)

Port: 22

Configurar la conexión local del Smartphone o Tablet con una

IP estática, por ejemplo la 10.1.1.2 /30 , no usar DHCP.

y finalmente proceder a conectarse a la Raspberry.

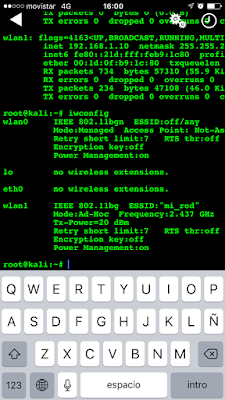

vistas desde iphone ejecutando el comando ifconfig y iwconfig respectivamente

Opcionalmente, una vez hemos entrado en la interfaz de comandos podemos iniciar el servidor gráfico VNC Server de la Raspberry escribiendo el comando "

vncserver", el cual escuchará por el puerto 5902. Para ello instalar la app

VNC Viewer en la tablet o smarphone para poder acceder al modo gráfico viendo el escritorio estandard de Kali Linux.

vista de la máquina desde VNCviewer en un PC/Tablet/Smarphone

Se puede instalar un cliente VNC desde Kali Linux y después conectarse al puerto especifico una vez iniciado el servidor en el lado de la Raspy:

apt-get install xtightvncviewer

netstat -l

xtightvncviewer 192.168.1.45:5901

Autor: Roland, Operador de sistemas